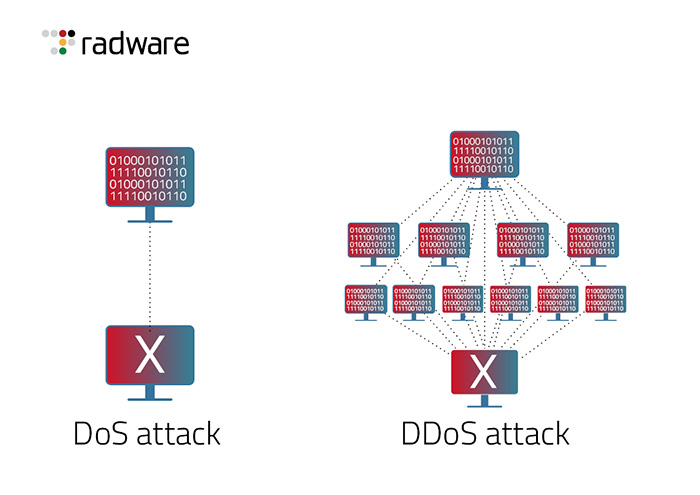

Bei einem DDoS-Angriff (Distributed Denial-of-Service) überfluten Hacker eine Website gezielt mit so viel Datenverkehr von mehreren Systemen, dass die Website für berechtigte Benutzer nicht mehr zugänglich ist. Im Gegensatz zu einem DDoS-Angriff geht ein DoS-Angriff (Denial-of-Service) in der Regel von einem einzelnen System aus.

Da DDoS-Angriffe von mehreren Quellen ausgehen und ein größeres Volumen an Datenverkehr gleichzeitig in das System senden, ist es für Netzwerkadministratoren schwierig, Gefahren schnell zu erkennen und zu beseitigen. Daher sind DDoS-Angriffe schädlicher als herkömmliche DoS-Angriffe, da sie Ressourcen besonders stark beanspruchen und mitunter ein ganzes Netzwerk oder eine ganze Website zum Erliegen bringen.

In diesem Artikel erläutern wir den Unterschied zwischen diesen beiden Arten von Angriffen und geben Tipps zum Schutz Ihrer Systeme vor diesen Gefahren.

Ein DoS-Angriff ist ein schädlicher Versuch, die Leistung eines Servers zu beeinträchtigen oder seine Verfügbarkeit zu unterbrechen. Bei dieser Art von Angriffen wird die angegriffene Ressource mit mehreren Requests überlastet, sodass die verfügbaren Systemressourcen reduziert werden und es schließlich zu einer Unterbrechung des Dienstes kommt. Es funktioniert folgendermaßen: Ein Hacker schickt beispielsweise eine Flut von gefälschten Requests an einen Online-Marktplatz. Die Plattform erhält ungewöhnlich viele Requests, die ihre Kapazität übersteigen, sie wird dadurch langsamer und stellt ihren Betrieb schließlich vollständig ein. DoS-Angriffe können als Instrument zur Erpressung oder zur Abgabe politischer oder anderer relevanter Erklärungen genutzt werden, weshalb der Schutz vor dieser Art von schädlichen Aktivitäten besonders wichtig ist.

Ein DDoS-Angriff ist ein schädlicher Versuch, den normalen Betrieb eines Netzwerks oder Servers zu stören. In der Regel wird dies durch eine Überflutung mit überflüssigen Requests von mehreren Quellen erreicht, sodass die Verarbeitungskapazität verringert und die Fähigkeit des Systems zur Beantwortung berechtigter Requests beeinträchtigt wird. Diese Art von Angriffen unterscheidet sich von DoS-Angriffen, da bei einem DDoS-Angriff mehrere Rechner – sogenannte Bots – zum Einsatz kommen, die den Angriff von verschiedenen Standorten aus starten. Auf diese Weise wird die Identität des Angreifers verschleiert, sodass Unternehmen Probleme bei der Prävention oder Milderung von Schäden haben. Zur Verstärkung der Auswirkungen können einige Bots sogar Tausende von Rechnern für einen einzigen Angriff einsetzen, was eine Reaktion darauf zu einer schwierigen Aufgabe macht. Daher ist es für Unternehmen und Organisationen wichtig, Zeit und Mühe in die Ausrüstung ihrer Netzwerke mit angemessenen Sicherheitsmaßnahmen zum Schutz vor möglichen DDoS-Angriffen zu investieren.

Es gibt verschiedene Arten von DDoS-Angriffen, wobei SYN-Flooding, HTTP-Flooding und UDP-Flooding zu den häufigsten gehören.

SYN-Flood

SYN-Flood ist eine Art von DDoS-Angriff, der sich das Drei-Wege-Handschlag-Verfahren im TCP (Transmission Control Protocol) zunutze macht, das dem Großteil der Internetkommunikation zugrunde liegt. SYN-Floods zielen auf die Überlastung eines Zielsystems ab, indem sie die Ressourcen des Systems verbrauchen und es dadurch unfähig machen, auf berechtigte Requests zu reagieren. Bei einem SYN-Flood-Angriff sendet der Angreifer eine große Anzahl gefälschter SYN-Pakete an den Zielserver, ohne den letzten Schritt des Drei-Wege-Handschlag-Verfahrens abzuschließen. Der Server weist Ressourcen zur Bearbeitung dieser unvollständigen Verbindungen zu und wartet auf das letzte ACK-Paket, das nie eingeht. Infolgedessen wird der Ressourcenpool des Servers erschöpft, wodurch berechtigte Requests ignoriert oder abgelehnt werden.

HTTP-Flood

HTTP-Flood ist eine Art von DDoS-Angriff, der durch die Überflutung von Webservern mit einer enormen Menge an HTTP-Requests erfolgt. Der Angriff überflutet den Zielserver mit zahlreichen berechtigt aussehenden Requests, sodass die Ressourcen des Servers erschöpft werden und er nicht mehr in der Lage ist, auf berechtigten Benutzerdatenverkehr zu reagieren. Die Angreifer nutzen zur Organisation der Angriffe häufig Botnets, d. h. Netzwerke aus kompromittierten Computern. Durch das Senden eines kontinuierlichen Stroms an HTTP-Requests zielt der Angriff auf den Verbrauch von Verarbeitungsleistung, Speicherkapazität und Netzwerkbandbreite des Servers ab. Diese Flut an Requests führt zu einem Engpass, der eine Überlastung und Reaktionsunfähigkeit des Servers zur Folge hat, sodass berechtigte Benutzer, die auf den Webserver zugreifen möchten, keinen Zugriff mehr erhalten.

UDP-Flood

UDP-Flood ist eine Art von DDoS-Angriff, der durch die Überflutung der Netzwerkinfrastruktur mit einer Vielzahl an UDP-Paketen (User Datagram Protocol) erfolgt. Im Gegensatz zu TCP benötigt UDP keine Verbindung und kein Handschlag-Verfahren, sodass Angreifer mit minimalem Aufwand große Mengen an Datenverkehr erzeugen können. Bei einem UDP-Flood-Angriff sendet der Angreifer eine große Anzahl von UDP-Paketen an den Zielserver oder das Zielnetzwerk, wobei er häufig gefälschte Quell-IP-Adressen verwendet, um die Rückverfolgung zu erschweren. Da UDP über keine integrierten Mechanismen zur Gewährleistung der Paketzustellung oder zur Verifizierung des Empfängers verfügt, muss die Zielinfrastruktur jedes eingehende Paket verarbeiten und darauf reagieren. Infolgedessen wird das Netzwerk mit einer überwältigenden Anzahl an UDP-Paketen überschwemmt, die die verfügbare Bandbreite, die Verarbeitungsleistung und andere Ressourcen verbrauchen. Diese Flut an UDP-Paketen führt zu einer Überlastung und Verlangsamung des Netzwerks und kann sogar zu Unterbrechungen der Dienste für berechtigte Benutzer führen, die mit der angegriffenen Infrastruktur kommunizieren möchten.

Neben der Möglichkeit zur Durchführung von SYN-Floods und UDP-Floods wie bei den oben beschriebenen DDoS-Angriffen, umfassen DoS-Angriffe auch Folgendes:

ICMP-/Ping-Flood

ICMP-Floods, auch bekannt als Ping-Floods, sind eine Art von DDoS-Angriff, die mit einer übermäßigen Anzahl an ICMP-Ping-Paketen (Internet Control Message Protocol/Echo Request) auf Netzwerkgeräte abzielt. ICMP wird für die Netzwerkdiagnose und Fehlerbehebung verwendet, einschließlich des bekannten „Ping“-Befehls. Bei einem ICMP-Flood-Angriff sendet der Angreifer eine enorme Menge an ICMP-Echo-Request-Paketen an das Zielgerät oder Zielnetzwerk, wobei er häufig Botnets oder mehrere kompromittierte Computer zur Verstärkung des Angriffs einsetzt. Jedes Echo-Request-Paket veranlasst das Zielgerät, mit einem Echo-Reply-Paket zu reagieren. Bei einem Flood-Angriff übersteigt die schiere Menge an Requests jedoch schnell die Bandbreite und die Verarbeitungsmöglichkeiten des Zielgeräts. Diese Flut von ICMP-Traffic kann zu einer Überlastung des Netzwerks, zu verlängerten Reaktionszeiten und sogar zur vollständigen Reaktionsunfähigkeit des Zielgeräts führen, sodass die berechtigte Netzwerkkommunikation unterbrochen wird.

LOIC-Angriffe (Low Orbit Ion Canon)

Low Orbit Ion Canon (LOIC) ist ein Stresstest-Tool für Netzwerke, das durch den Einsatz bei DDoS-Angriffen (Distributed Denial-of-Service) Bekanntheit erlangt hat. Bei LOIC-Angriffen koordinieren sich in der Regel mehrere Personen zur gleichzeitigen Überflutung eines Zielservers oder einer Website mit einem enormen Volumen an Datenverkehr. Diese Angreifer können Teil einer Hackergruppe oder einer anonymen Online-Community sein, die auf die Störung oder den Protest gegen eine bestimmte Website oder Organisation abzielt. Nach der Aktivierung ermöglicht LOIC jedem Angreifer das Senden eines konstanten Stroms von HTTP-, UDP- oder TCP-Paketen an das Zielgerät oder Zielnetzwerk, wodurch die Netzwerkressourcen überlastet werden und ein Denial-of-Service verursacht wird. LOIC-Angriffe sind aufgrund ihrer unkomplizierten Funktionsweise relativ leicht auszuführen. Da sie aber nicht besonders ausgeklügelt sind, wird die Identität der Angreifer häufig über ihre IP-Adressen preisgegeben. Daher werden LOIC-Angriffe selten von erfahrenen Angreifern eingesetzt, sondern eher mit unbedeutenden Hackerangriffen oder Einzelpersonen in Verbindung gebracht, die eine vorübergehende Störung ohne starke Verschleierungsmaßnahmen herbeiführen möchten.

| Kriterien |

DoS-Angriff |

DDoS-Angriff |

| Definition |

Ein DoS-Angriff ist der Versuch, einen Online-Dienst mit Datenverkehr aus einer einzelnen Quelle zu überlasten, sodass dieser Dienst nicht mehr verfügbar ist |

Ein DDoS-Angriff ist der Versuch, einen Online-Dienst mit Datenverkehr aus mehreren Quellen zu überlasten, sodass dieser Dienst nicht mehr verfügbar ist |

| Quelle des Angriffs |

Einzelne Quelle, in der Regel ein Rechner oder ein IP |

Mehrere Quellen, koordinierte Botnets oder kompromittierte IPs |

| Komplexität |

Relativ unkompliziert und leicht auszuführen |

Komplexer, erfordert Koordination und umfangreichere Ressourcen |

| Datenvolumen |

Geringeres Datenvolumen |

Wesentlich höheres Datenvolumen |

| Erkennung und Milderung |

Leichter zu erkennen und abzumildern, da der Datenverkehr aus einer einzelnen Quelle stammt |

Schwerer zu erkennen und abzumildern, da der Datenverkehr aus vielen verschiedenen Quellen stammt |

| Auswirkung |

Begrenzte Auswirkungen auf das Ziel |

Massive Auswirkungen, die dem Ziel erheblich schaden können |

Fazit

Sowohl DoS- als auch DDoS-Angriffe sind illegal und unethisch, da sie den Zielsystemen Schaden zufügen und den Zugang berechtigter Benutzer zu Diensten stören. Unternehmen müssen daher geeignete Sicherheitsmaßnahmen zum Schutz vor solchen Angriffen ergreifen, einschließlich DDoS-Schutzdienste und Netzwerksicherheitskonfigurationen.