Web Application Firewall (WAF)-Regeln werden zur Definition der Art und Weise verwendet, wie der HTTP/HTTPS-Web-Verkehr (Anfragen) zu einer Applikation überprüft werden soll, wo und nach welchen Parametern und Bedingungen im Request gesucht werden soll und welche Maßnahmen die WAF ergreifen soll, wenn ein Request diesen Definitionen entspricht. Eine Sicherheitsrichtlinie besteht aus einem Sicherheitsregelsatz.

Da Applikationen sich mit neuen Diensten und Seiten laufend weiterentwickeln und ständig neuen Gefahren ausgesetzt sehen, müssen Sicherheitsrichtlinien regelmäßig aktualisiert werden. Die Aktualisierung einer Sicherheitsrichtlinie bedeutet die Aktualisierung und Feinabstimmung des Regelsatzes, aus dem diese Sicherheitsrichtlinie besteht, um auf die wichtigsten Sicherheitsbedrohungen und Sicherheitsbedürfnisse der Applikation zu reagieren.

Learn more in our detailed guide to WAF security.

Jede WAF ist standardmäßig mit einem Basisregelsatz ausgestattet. In den meisten Fällen basieren diese Regeln auf bestimmten Blocklists für bekannte Signaturen, IP-Listen für negative Reputation usw.

Je besser die WAF ist, desto umfassender und robuster ist der vordefinierte Regelsatz und desto relevanter ist die Antwort auf die aktuellsten Gefahren für die Cybersicherheit. Diese Regeln sind zwar vordefiniert, jedoch müssen WAF-Anbieter sie ständig und kontinuierlich aktualisieren, um den Schutz ihrer Kunden vor den jüngsten Gefahren zu gewährleisten.

Fortschrittliche WAF ermöglichen es Analysten, Sicherheitsexperten und anderen Benutzern, anspruchsvolle Regeln mit detaillierten Anpassungsoptionen zu definieren, um so die Sicherheit und Leistung ihrer Applikationen zu verbessern und die Netzwerklast auf Applikationsservern zu reduzieren.

Im Folgenden finden Sie einige Beispiele für benutzerdefinierte Regeln:

-

Blockieren des Zugriffs auf bestimmte Bereiche einer Website anhand der IP-Adresse oder der Header

-

Verhindern des Zugriffs von Suchmaschinen-Bots auf eine Website

-

Traffic-Umleitung zu einer Wartungsseite

Regeln bestehen meist aus Regel-Metadaten, verschiedenen Bedingungen und einer Aktion.

Metadaten

Für jede Regel kann ein Regelname und eine Regelbeschreibung festgelegt werden. Die Metadaten der Regel werden verwendet, um die Regel zu beschreiben und werden auch als Teil des Sicherheitsereignisses dargestellt, das beim Auslösen einer Regel erzeugt wird. Sie können den Regelstatus aktivieren oder deaktivieren.

Bedingungen

Bedingungen werden verwendet, um die Regel auszulösen, wenn eine Bedingung mit dem Inhalt des Requests übereinstimmt. Für jede Regel können mehrere Bedingungen festgelegt werden.

Aktion

Eine Aktion wird ausgelöst, wenn die Requests den im Abschnitt zu den Regelbedingungen beschriebenen Kriterien entsprechen. Die verfügbaren Aktionen hängen von der gewählten Regelart ab.

Regeln werden üblicherweise entsprechend dem Aktionstyp in vier Hauptgruppen eingeteilt:

Priorität

In den meisten dem Industriestandard entsprechenden WAF werden HTTP/S Requests anhand einer vordefinierten Priorität mit Regeln abgeglichen. Zum Beispiel: Regeln umleiten → Sicherheitsregeln → Regeln neu schreiben. Innerhalb jeder Gruppe können Sie die interne Priorität der vorhandenen Regeln dieser Gruppe festlegen.

Die Sicherheitsrichtlinien der Radware WAF umfassen zwei Arten von Regeln – vordefinierte Regeln und benutzerdefinierte Regeln.

Vordefinierte Regeln

Dieser Regelsatz macht Radwares WAF zu einer einzigartigen, betriebsbereiten Lösung. Einige dieser Regeln werden automatisch von Radwares fortschrittlichen Machine-Learning-Algorithmen und Radwares Data Lake generiert, andere werden von Radwares Team von Cyber-Experten im Backend aktualisiert, und wieder andere werden von Radwares ERT Active Attackers Feed generiert (z. B. Radwares globale Intelligenz, Honey Pots und Deception Networking, Geräte-Fingerprinting usw.)

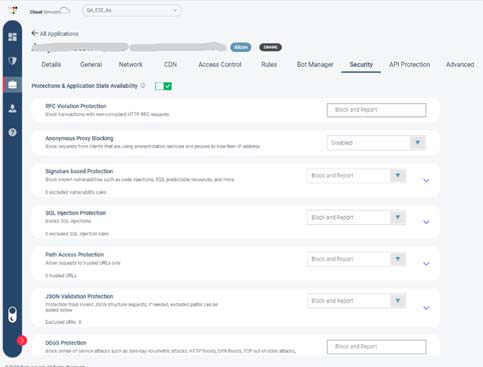

Diese Regeln sind dynamisch und werden ständig angepasst, um vor den aktuellsten Gefahren zu schützen. Im Folgenden sehen Sie einige Arten der vordefinierten WAF-Regeln von Radware:

-

OWASP Top 10

-

Bekannte Schwachstellen und Anfälligkeiten (CVE, ganz oben auf der OWASP-Liste)

-

Regeln zur Milderung von Bot-Verkehr

-

RFC-Verletzungen

-

Blockieren anonymer Proxys

-

Signaturbasierter Schutz

-

SQL-Injection-Schutz

-

DDoS protection

-

Jason-Validation-Schutz

Benutzerdefinierte Regeln

Bei den benutzerdefinierten WAF-Regeln von Radware handelt es sich um erweiterte Regeln, die Konfigurationen und Einstellungen für eine erweiterte Kontrolle und Handhabung des Datenverkehrs von Applikationen enthalten. Im Folgenden sehen Sie die sechs Hauptkategorien der benutzerdefinierten Regeln von Radware:

Die beste Sicherheitsabdeckung mit minimalen Auswirkungen auf den berechtigten Datenverkehr ist gegeben, wenn WAF negative Sicherheitsmodelle (die definieren, was verboten ist und den Rest akzeptieren) und positive Sicherheitsmodelle (die definieren, was erlaubt ist und den Rest ablehnen) kombinieren. Die Kombination der beiden Modelle ermöglicht eine detaillierte und präzise Definition von Richtlinien, um falsch-positive und falsch-negative Meldungen zu vermeiden. Der Schutz durch das negative Sicherheitsmodell basiert auf aktuellen Signaturen gegen bekannte Schwachstellen, die die präziseste Technologie zur Erkennung und Blockierung gegen die Ausnutzung von Applikationsschwachstellen bieten. Das positive Sicherheitsmodell ist nützlich, um Zero-Day-Angriffe zu unterbinden. Die positiven Sicherheitsregeln und -mechanismen ermöglichen die Definition von Wertekategorien und Wertebereichen für alle clientseitigen Eingaben, einschließlich verschlüsselter Eingaben innerhalb strukturierter Formate wie XML und JSON. Die positiven Sicherheitsprofile beschränken die Eingaben des Benutzers auf das Maß, das die Applikation benötigt, um ordnungsgemäß zu funktionieren, und blockieren so Zero-Day-Angriffe.

Die Verwendung der oben erwähnten Sicherheitsmodelle erfordert die Definition von Richtlinien und Regeln. Dies kann oft recht arbeitsintensiv sein. Der Aufbau einer Sicherheitsrichtlinie erfordert meist einen hohen Arbeitsaufwand seitens des Administrators und lässt das System dennoch potenziell offen für Angriffe infolge von Bedienungsfehlern. Erweiterte WAF-Lösungen senken die Betriebskosten durch Automatisierung und vermeiden Bedienungsfehler, die bei solchen manuellen Prozessen auftreten können.

Worum geht es bei der automatischen Erstellung von Richtlinien?

Um den Aufwand für die Erstellung einer positiven Sicherheitsrichtlinie zu reduzieren und das Risiko von Bedienungsfehlern zu vermeiden, sollte eine WAF die automatische Erstellung von Richtlinien auf Grundlage von Machine Learning-Funktionen für die automatische Regeldefinition und Regelpflege bieten. Die automatische Erstellung von Richtlinien basiert häufig auf der Fähigkeit, berechtigte Transaktionen von Applikationen zu identifizieren und zu charakterisieren und darauf aufbauend „Allow“-Regeln zu erstellen.

Worum geht es bei der kontinuierlichen Optimierung von Richtlinien?

Es ist entscheidend, die Sicherheitsrichtlinien ständig zu optimieren, um ein hohes Sicherheitsniveau aufrechtzuerhalten und Fehlalarme zu minimieren, damit der berechtigte Datenverkehr durch die Sicherheitsmaßnahmen nicht beeinträchtigt wird. Beides soll aber ohne hohe Betriebskosten und manuelle Eingriffe erreicht werden. Dies erfordert eine Lösung zum Schutz von Applikationen, die Protokolldateien regelmäßig automatisch überprüft und über künstliche Intelligenz verfügt.

-

Umleitungsregeln – zur Traffic-Umleitung an einen anderen Standort, wenn bestimmte Bedingungen erfüllt sind

-

Sicherheitsregeln – zur Blockierung oder Zulassung von Datenverkehr, wenn bestimmte Bedingungen erfüllt sind

-

Regeln für die Ratenbegrenzung – zur Kontrolle des Datenverkehrvolumens gemäß der festgelegten Grenzwerte

-

Regeln zum Entfernen/Umschreiben/Einfügen – üblicherweise zur Änderung der HTTP Request- und Response-Komponenten, wenn die Bedingungen erfüllt sind

-

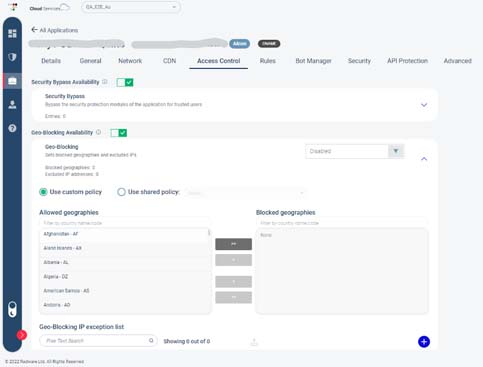

Umleitungsregeln – zum Ändern von Kopfzeilen zur Traffic-Umleitung an einen anderen Standort, wenn bestimmte Bedingungen erfüllt sind

-

Regeln für die Sicherheit und Zugangskontrolle – zur Blockierung oder Zulassung von Datenverkehr, wenn bestimmte Bedingungen erfüllt sind In dieser Gruppe befinden sich die Regeln zu den Themen Geoblocking und Sicherheitsumgehung

-

Regeln zur Ratenbegrenzung – zur Kontrolle des Datenverkehrvolumens gemäß der festgelegten Grenzwerte

-

Regeln für Gegenmaßnahmen – zum Ändern (Entfernen, Umschreiben, Einfügen) der Header von Server-Antworten, wenn die Regelbedingungen erfüllt sind

-

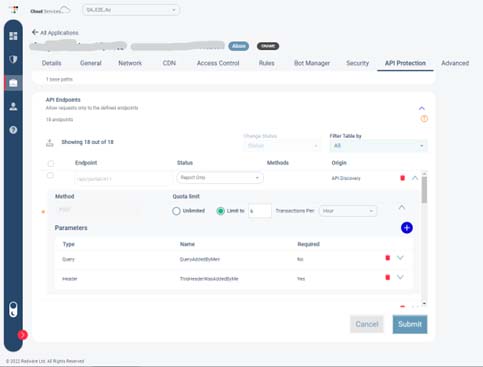

Regeln zum API-Schutz – zum Festlegen oder Blockieren von Request Quoten bestimmter API-Endpunkte sowie zur Definition bestimmter API-Bedingungen wie Typ, Header, Body, Pfad, Parameter usw.

-

Regeln für das Bot-Management – zum Konfigurieren der zu ergreifenden Maßnahmen, wenn ein bösartiger Bot entdeckt wurde, entsprechend der Art des erkannten Bots

Weitere Ressourcen