Inhaltsverzeichnis

Web Application Firewalls (WAF) stellen eine der ersten Verteidigungslinien zur Abwehr von Angriffen auf Web-Applikationen dar. Eine WAF schützt Applikationen und Websites, indem sie den Datenverkehr zwischen den Web-Applikationen und dem Internet mit Hypertext Transfer Protocol (HTTP) und Hypertext Transfer Protocol Secure (HTTPS) filtert, überprüft und analysiert.

Eine WAF schützt Web-Applikationen vor Angriffen wie Cross-Site Forgery, Server-Side-Request-Forgery, File Inclusion, SQL-Injections und vielen anderen.

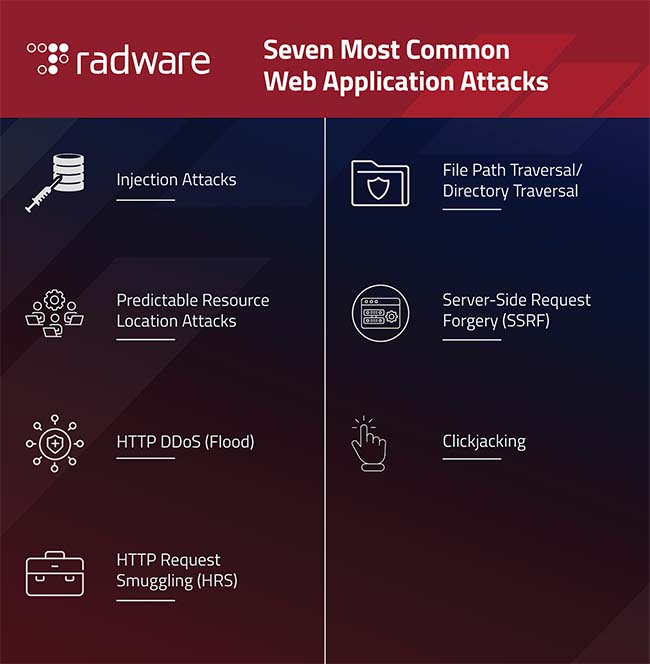

Im Folgenden finden Sie sieben der häufigsten Angriffe, die eine WAF mildern soll.

Injection-Fehler wie SQL-, NoSQL-, OS- und Lightweight Directory Access Protocol (LDAP)-Injection sind schon lange ein beliebter Angriffspunkt für Hacker. Ein Injection-Fehler liegt vor, wenn verdächtige Daten als Befehl oder Abfrage in eine Applikation eingefügt werden. Diese feindlichen Daten können die Anwendung veranlassen, ungeplante Befehle auszuführen oder unbefugt auf Daten zuzugreifen.

Die häufigste Code-Injection ist die SQL-Injection, ein Angriff, der durch das Senden von fehlerhaftem Code an den Datenbankserver ausgeführt wird. Es handelt sich um einen einfachen und raschen Angriff, den fast jeder mit einem Internetzugang ausführen kann, da SQL-Injection-Scripts zum Download zur Verfügung stehen und einfach zu beziehen sind.

Predictable-Resource-Location ist eine Angriffstechnik, die verwendet wird, um versteckte Website-Inhalte und -Funktionen offenzulegen. Mit Hilfe von Brute-Forcing kann ein Angreifer Datei- und Verzeichnisnamen entschlüsseln, die nicht für die Öffentlichkeit bestimmt sind. Brute-Forcing von Dateinamen ist einfach, weil Dateien/Pfade oft gemeinsame Namenskonventionen haben und sich an standardisierten Speicherorten befinden. Dazu zählen temporäre Dateien, Sicherungsdateien, Protokolle, administrative Site-Abschnitte, Konfigurationsdateien, Demo-Applikationen und Beispieldateien. Diese Dateien können sensible Informationen über die Website, betriebsinterne Informationen der Web-Applikationen, Datenbankinformationen, Passwörter, Rechnernamen, Dateipfade zu anderen sensiblen Bereichen usw. preisgeben.

Dies erleichtert es dem Angreifer nicht nur, die Benutzeroberflächen der Website zu erfassen, was zu weiteren Schwachstellen auf der Website führen kann, sondern kann dem Angreifer auch wertvolle Informationen über die Umgebung oder die Benutzer preisgeben. Predictable-Resource-Location wird auch als Forced-Browsing, Forceful-Browsing, File Enumeration und Directory Enumeration bezeichnet.

HTTP-Flood ist eine Methode zum Distributed Denial-of-Service-Angriff, die von Hackern eingesetzt wird, um Webserver und Web-Applikationen anzugreifen. Bei der Methode der HTTP-Floods werden zahlreiche HTTP-Requests auf eine Website gelenkt, um die Zielserver mit Requests zu überlasten.

Bei einem HTTP-Flood interagieren die HTTP-Clients, z. B. Web-Browser, mit einer Applikation oder einem Server, um HTTP-Requests abzusetzen. Der Request kann entweder „GET“ oder „POST“ sein. Ziel des Angriffs ist es, den Server zu zwingen, so viele Ressourcen wie möglich für den Angriff bereitzustellen und so berechtigten Benutzern den Zugang zu den Ressourcen des Servers zu verwehren. Diese Arten von Requests werden oft massenhaft über ein Botnet verschickt, um die Wirkung des Angriffs zu erhöhen.

These DDoS attacks may be one of the most advanced non-vulnerability threats facing web servers today. Für Geräte zur Netzwerksicherheit ist es sehr schwer, zwischen berechtigtem Datenverkehr und bösartigem HTTP-Verkehr zu unterscheiden, und wenn dies nicht korrekt gehandhabt wird, kann es zu einer Vielzahl von Fehlalarmen kommen. Auch frequenzbasierte Erkennungssysteme sind bei der Erkennung dieser Art von Angriffen nicht erfolgreich, da der Datenverkehr von HTTP-Floods unter der Erkennungsschwelle liegen kann. Daher ist es notwendig, mehrere Parameter für die Erkennung zu verwenden, einschließlich „frequenzbasiert“ und „frequenzunabhängig“.

Der überwiegende Teil des Datenverkehrs im Internet wird heutzutage verschlüsselt geführt. Die meisten HTTP-Flood-Angriffe sind HTTPS-Floods. Verschlüsselte Floods sind nicht nur aufgrund der für ihre Bearbeitung erforderlichen hohen Serverressourcen wirkungsvoller, sie erhöhen auch die Komplexität bei der Milderung solcher Angriffe. DDoS-Abwehrmechanismen können den Inhalt der HTTPS-Requests nämlich meist nicht untersuchen, ohne den gesamten Datenverkehr vollständig zu entschlüsseln.

Bei dem auch als HTTP-Desync-Angriff bekannten HTTP Request Smuggling handelt es sich um eine Angriffstechnik, die die Art und Weise beeinträchtigt, wie eine Website Sequenzen von HTTP Requests verarbeitet, die von einem oder mehreren Benutzern empfangen werden. Dem Angreifer ist es damit möglich, einen Request an einen Webserver zu „schmuggeln“, ohne dass die Geräte zwischen dem Angreifer und dem Webserver dies bemerken. HTTP Request Smuggling-Schwachstellen sind oft hochgefährlich und ermöglichen es einem Angreifer, Sicherheitskontrollen zu umgehen, andere Benutzer-Sitzungen zu stören, unerlaubten Zugriff auf sensible Daten zu erlangen und andere Benutzer der Applikation direkt zu kompromittieren.

Ein File-Path-Traversal-Angriff (auch bekannt als Directory Traversal) ist eine Sicherheitsschwachstelle im Web, die es Angreifern ermöglicht, auf Dateien und Verzeichnisse zuzugreifen, die außerhalb des Web-Stammverzeichnisses gespeichert sind. Diese Dateien können Anwendungscode und Anwendungsdaten, Referenzen zu Backend-Systemen und sensible Betriebssystemdateien enthalten.

Angreifer realisieren einen File-Path-Traversal-Angriff, indem sie entweder den Webserver oder die auf dem Server laufende Web-Applikation dazu bringen, Dateien auszugeben, die sich außerhalb des Web-Stammverzeichnisses befinden.

Von Server-Side-Request-Forgery (SSRF) spricht man, wenn ein Angreifer eine Web-Sicherheitsschwachstelle ausnutzt, um die serverseitige Anwendung dazu zu bringen, HTTP-Requests an eine beliebige Domain seiner Wahl zu senden.

Bei einem solchen Angriff kann der Akteur Funktionen des Servers missbrauchen, um interne Ressourcen auszulesen oder zu aktualisieren. Der Angreifer kann eine URL bereitstellen oder ändern, die der auf dem Server laufende Code ausliest oder an die er Daten übermittelt. Dadurch kann der Angreifer die Serverkonfiguration wie AWS-Metadaten abfragen, eine Verbindung zu internen Diensten wie HTTP-fähigen Datenbanken herstellen oder Post-Requests zu internen Diensten durchführen, die nicht offengelegt werden sollen.

Ein erfolgter SSRF-Angriff führt oft zu unerlaubten Aktionen oder ermöglicht den Zugriff auf interne Unternehmensdaten, entweder in der betroffenen Applikation selbst oder auf anderen Backend-Systemen, mit denen die Applikation kommunizieren kann. In bestimmten Situationen können SSRF-Schwachstellen einem Angreifer die Ausführung beliebiger Befehle ermöglichen. In anderen Fällen führt eine SSRF-Ausnutzung, die Verbindungen zu externen Systemen von Drittanbietern herstellt, möglicherweise zu bösartigen Angriffen, die als von dem Unternehmen ausgehend wahrgenommen werden, das die betroffene Applikation hostet.

Clickjacking ist eine Angriffsart, die clientseitig stattfindet und darauf abzielt, die Benutzer der Applikation zu verleiten, etwas anderes anzuklicken als sie wahrnehmen. Hacker führen diese Art von Angriff aus, indem sie Malware oder bösartigen Code auf einer Website in einem Steuerelement verstecken, das gerechtfertigt erscheint. Dabei handelt es sich in erster Linie um JavaScript in Diensten von Drittanbietern, die häufig nicht von den Standard-Sicherheitstools für Anwendungen kontrolliert werden. Auf diese Weise werden Schwachstellen in der Bereitstellungskette von Applikationen ausgenutzt.

Es handelt sich hier um eine bösartige Technik, mit der ein Angreifer die Klicks des infizierten Benutzers im Internet aufzeichnet. Damit kann der Datenverkehr auf eine bestimmte Seite gelenkt oder ein Benutzer dazu gebracht werden, eine Facebook-Applikation zu favorisieren oder zu akzeptieren. Eine besonders heimtückische Absicht ist das Sammeln vertraulicher Daten, die in einem Browser gespeichert sind, wie etwa Passwörter, oder die Installation bösartiger Inhalte.

WAF setzen verschiedene Funktionen und Mechanismen ein, um Applikationen vor dieser Vielzahl von Angriffen zu schützen. Dazu gehören dynamische Sicherheitsrichtlinien mit automatischer Fehlalarm-Korrektur, DDoS-Schutz auf Applikationsschicht 7, API-Erkennung und API-Schutz, Bot-Milderung und mehr.

Die meisten WAF verwenden ein negatives Sicherheitsmodell, das definiert, was nicht erlaubt ist, während es alles andere implizit erlaubt. Da Angriffssignaturen zu Fehlalarmen führen können, indem sie berechtigten Datenverkehr als Datenverkehr eines Angreifers erkennen, sind solche Regeln oft sehr einfach gehalten und beschränken sich auf die Erkennung offensichtlicher Angriffe. Das Ergebnis ist der Schutz in Bezug auf den kleinsten gemeinsamen Nenner.

Ein positives Sicherheitsmodell definiert die Menge der zulässigen Datentypen und Datenwerte. Dies ist zur Gewährleistung eines umfassenden Schutzes erforderlich, wenn ein signaturbasierter Schutz die Sicherheitslücke nicht schließen kann. Im Falle einer SQL-Injection überprüft ein positives Sicherheitsmodell die Benutzereingaben auf bekannte Angriffsmuster und nutzt Logik, um zwischen berechtigten Benutzereingaben und Injektionsfehlern zu unterscheiden. Ein positives Sicherheitsmodell ist ebenfalls entscheidend für die erfolgreiche Milderung der mit SSRF verbundenen Risiken.

Im Folgenden sehen Sie sechs wichtige Funktionen, die Sie bei der Bewertung einer WAF berücksichtigen sollten, da sie diese häufigen Angriffe und Schwachstellen abmildern:

-

Umfassende API-Erkennung und umfassender API-Schutz, der Sichtbarkeit, Durchsetzung und Milderung aller Formen von API-Missbrauch und Manipulation bietet, und zwar für On-Premise- wie für Cloud-Umgebungen.

-

Integrierter HTTP-DDoS-Schutz zur Unterbindung von DDoS-Angriffen auf Anwendungsebene

-

Integriertes Bot-Management zur Erkennung und Milderung von komplexen Bots der Generation 3 und Generation 4, die menschliches Verhalten imitieren

-

Mechanismen zur Verhinderung von Datenverlusten maskieren automatisch sensible Benutzerdaten wie personenbezogene Daten (PII)

-

Eine Kombination aus einem negativen und einem positiven Sicherheitsmodell, das fortschrittliche Technologien zur Verhaltensanalyse nutzt, um bösartige Gefahren zu erkennen

-

Engines zur kontinuierlichen Optimierung von Sicherheitsrichtlinien und zur Anpassung an Veränderungen in den Bereichen Applikation, Datenverkehr und Bedrohungslagen